Internet Week 2017 に参加してきました

インフラグループの morikawa です。

先日開催された Internet Week 2017 に参加してきました。

以前参加したのはまだパシフィコ横浜で実施されてた頃なので随分経ってます。今回の Internet Week では 10 年ぶりにメールの講演があるという事を聞きつけて久々の参加となりました。

以下では、私が聞いて印象に残った事、重要と思う事のサマリを私見の範囲内で書いています。内容は私個人の見解であり、会社の見解ではありません。また、私の誤解で話者の方の意図と違う表現をしている部分もあるかもしれませんのでその点はご了承下さい。

メール関連プログラム

11/30(木) 午前中の「キャッチアップ!2020に向けたメール運用」にて、10 年ぶりのメールに関する講演がありました。以下個人的に印象に残ったお話を要約というか列挙してみます。

- かつて国内 ISP が導入した OP25B は一時的にはスパムメールに対して劇的な効果があった。ちなみに、訴訟リスクの関係で大規模実施できたのは日本とブラジルだけ

- DMARC は海外ではフィッシングメール対策として効果が出ている事例がある

- オランダの通信会社で DMARC フィルタリングを全顧客ドメインに強制導入したことでフィッシングメールが劇的に減少したとのこと

- 国内は法的ルールによりフィルタリングはユーザの個別同意が必要なため、ISP 側での一括適用が困難。結果としてオランダのような DMARC によるフィッシングメール対策の劇的な効果を期待するのは難しい

- ARC (Authenticated Received Chain)

- DKIM という仕組みはメーリングリストを排除せざるを得ないが、この ARC は DKIM のように送信ドメイン認証を行えつつ、メーリングリストも救済できる仕組み

- 送信者から最初に受け取った際の認証結果をバケツリレー式に伝播させる仕組み

- まだ仕様が議論中の状態

- 送信者と受信者に加え、中間者も全て ARC に対応していないと機能せず普及には時間を要しそう

- JIPDEC安心マーク と BIMI (Brand Indicators for Message Identification)

- どちらも送信ドメイン認証の結果をユーザにわかりやすく表示するための取り組み

- 具体的にはウェブメールや MUA において、DKIM にパスしたメールについて、それを示すロゴ画像が表示される

- 現在両者は協力して進める方向で協議しているらしい

- CASL(カナダアンチスパム法)

- 事前承諾なしに送受信された電子的なメッセージ全てに対して非常に高額な罰金を科す法律

- カナダ以外の海外の送信者にも非常に高額な罰金が科される

- カナダ国内はもとより、世界的にもスパムが減少する効果を発揮

- スパム送信業者がカナダ国外で活動していても、スパム送信先のリストにカナダ宛のものが含まれていた場合には送信業者に高額罰金が科される可能性が生じる

- 事前承諾なしに送受信された電子的なメッセージ全てに対して非常に高額な罰金を科す法律

- 送信ドメイン認証は以前は「受信者がスパムメールを見分けるための技術」と表現されていたが、今は「送信者がドメインを守るための技術」というニュアンスで捉えられつつあるとのこと

ランチセミナー

ランチセミナーではお弁当が提供されました。牛肉弁当美味しかったです。

セミナーの内容としては、DNSとサーバー証明書の関係についてのお話でした。

こちらは既に JPRS から 資料 が公開されていますね。

- CAA (Certification Authority Authorization) レコード

- 認証局 (CA) が証明書発行時に参照するレコード

- 証明書の発行許可する CA の情報、不許可の CA の発行要求時の連絡先が登録される

- 証明書の発行における事故・トラブルの防止を目的としたもの

- 2017年9月8日以降、各証明書ベンダーは CAA レコードの検証を必ず行っているはず

- 各種 DNS ソフトウェアでも比較的新しいバージョンであれば対応している (BIND 9.9.6 以降、NSD 4.0.1 以降他)

- Amazon Route 53 などでも既に対応済

- 自動証明書管理環境(ACME: Automatic Certificate Management Environment)

- 証明書の管理を自動化するためのプロトコル

- dns-01

- 証明書の発行手続きにおけるドメイン名の管理権限の確認に、DNSを利用する方式

- Let’s Encryptで既にサポートされており、実際に発行が可能

- ちなみに Let’s Encrypt 発行可能なのは DV 証明書のみ。 OV, EV は仕組み上自動化が困難なため未対応

DNS Day

DNS Day は内容盛りだくさんでした。最近話題になった KSK Rollover などの話もありました。

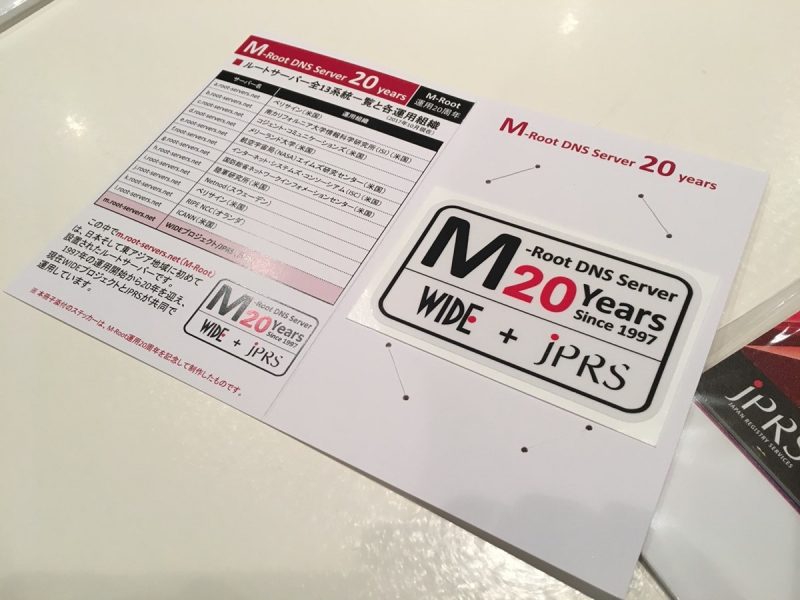

- M-ROOT 運用開始から 20 周年!

- この 1 年間の運用は安定していたとのこと

- KSK Rollover 動向

- DNS 応答サイズ増大に伴い IPフラグメント発生による名前解決失敗が懸念されたが、特にそのような事例は聞かれなかったとのこと

- JPRS さんとしては DNS 運用担当者のみなさんの真摯な対応の結果と受け取っておられるとのこと

- KSK-2017 による署名開始の延期の経緯

- 2017年9月27日にICANNが発表

- KSK-2017 を持っていないフルリゾルバの数が 5% 存在することを受けての判断

- ちなみにこの割合は BIND や unbound に搭載された新しい機能によって確認ができるようになったとのこと

- 署名開始の時期は 2017年11月30日時点で未定

- KSK Rollover の再開は KSK-2017 普及次第

- BIND, Unbound など主要な DNS ソフトウェアは KSK-2010, KSK-2017 の両方を持つことが可能なので両方設定しておけば DNS 運用担当としての事前対応は済ませられる

- DNS 応答サイズ増大に伴い IPフラグメント発生による名前解決失敗が懸念されたが、特にそのような事例は聞かれなかったとのこと

- GDPR (General Data Protection Regulation: 一般データ保護規則) と Whois

- GDPR を理由に Whois の公開を拒むレジストリが出現しているとのこと

- 一般に企業などで利用するドメインについては Whois 公開が前提で成り立ってきているものなど多いが (OV,EV SSL/TLS 証明書発行など)、その前提が成り立たなくなるかも? といったことが懸念される

- DNS の問い合わせも秘匿化が求められる時代に

- 通信内容そのものではないが、誰が何のWebページを見ようとしているのか、誰にメールを送ろうとしているのか、といった情報は分かる

- 近年、広域で DNS のやり取りを収集・分析している組織が存在する事が判明

- DNS の暗号化技術: DNS over TLS, DNS Curve, DNS over Tor

- ゾーン情報秘匿: NSEC3, NSEC5

- 検閲への対応: DNS Namecoin

- 技術的に実装は揃ってきつつあるが、導入・普及には超えるべきハードルは多いとのこと

おまけ

アンケートに答えると駄菓子がもらえました。

ディスカッション

コメント一覧

まだ、コメントがありません